¿Qué es la vulnerabilidad de Log4j?

19 Ene, 2022 / 4 MIN read

La ciberseguridad es, sin duda, uno de los asuntos a los otorgar una gran importancia en la época digital en la que vivimos. Comprender este ecosistema y adaptarse a las circunstancias con el equipo adecuado, es clave para prosperar y desarrollar un ecommerce exitoso y seguro.

Cuando se encontró la vulnerabilidad de Log4j (Log4shell), quedó claro que potencialmente era la vulnerabilidad informática más grave en años. Pero, ¿qué es Log4j y por qué el alcance potencial de Log4shell era tan enorme?

Log4j es una librería de código abierto, escrita en Java y desarrollada por Apache Software Foundation. Una librería que usan millones de ordenadores en todo el mundo, no solo de particulares, sino también pertenecientes a organizaciones e incluso gobiernos.

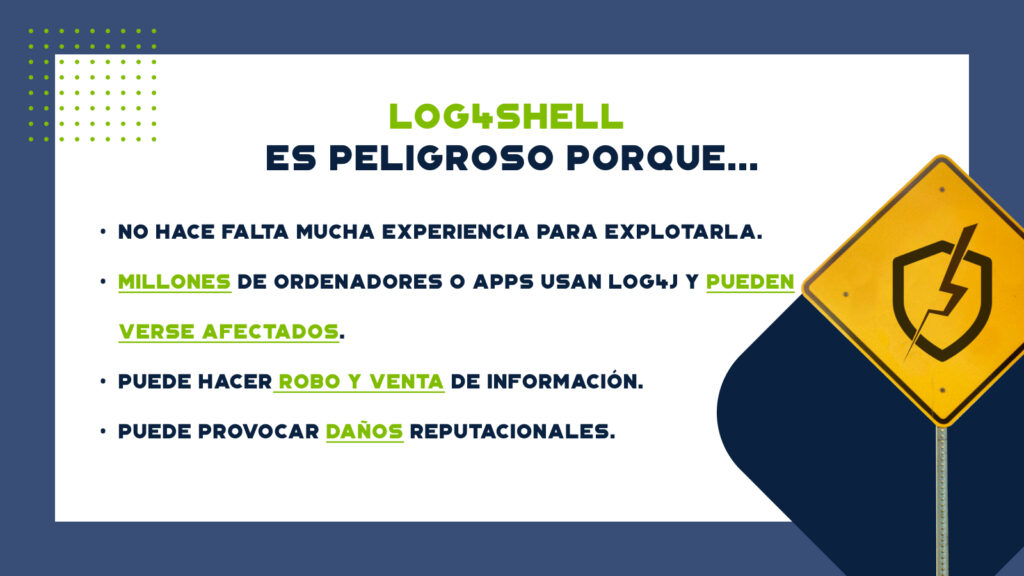

Además, millones de aplicaciones o servicios en Internet la utilizan (Steam o iCloud, por ejemplo). Por lo tanto, no resulta descabellado afirmar que el impacto de la vulnerabilidad podía ser desastroso. El hecho de que para explotarla no sea necesario tener una gran experiencia en el tema, hace que esta vulnerabilidad sea muy peligrosa. Si no se reparan, los atacantes que aprovechen la vulnerabilidad pueden acceder a los sistemas, robar contraseñas o datos, e incluso infectar las redes con software malicioso.

El exploit permite el uso de ejecución remota de código (RCE, en inglés) en sistemas vulnerables, lo que significa que los atacantes pueden obtener el control total de ellos (pueden obligar rápida y fácilmente a un sistema a ejecutar cualquier código que usen). Un ejemplo de las repercusiones de esta vulnerabilidad en el campo del ecommerce reside en Amazon. Dado que sus servidores tienen Java integrado, fue necesario tomar medidas para evitar que Log4j afectara gravemente a la empresa, como lo fue el parche lanzado el 12 de diciembre.

¿Cómo puede Log4shell afectar a tu negocio?

Cualquier empresa que utilice una librería Log4j vulnerable en sus sistemas back-end puede verse afectada. Los datos de los usuarios y la información de la empresa podrían, a su vez, ser robados y vendidos. Esta situación es particularmente mala para los comerciantes, ya que podría tener implicaciones negativas para la reputación de su marca, haciendo que los compradores dejen de confiar en ellos y, por lo tanto, obtengan menos ingresos como consecuencia de una menor cantidad de ventas. Y si profundizamos aún más en las repercusiones de este problema, resulta evidente para cualquiera que es crucial solucionar esta vulnerabilidad lo antes posible.

Todas las aplicaciones y software que implementen Java pueden verse afectados por Log4Shell, y los sistemas potencialmente afectados pueden llegar fácilmente a los miles de millones. Por ejemplo, routers de Internet, software empresarial, o los servidores de Microsoft o Twitter tienen Java incorporado, por lo que no son seguros. Adobe, de hecho, realizó varias correcciones para abordar la vulnerabilidad en Magento Cloud, mientras que en otros servicios como en los de Salesforce, fue necesario aplicar algunos parches y mitigaciones.

Incluso los dispositivos como los teléfonos son potencialmente vulnerables. Es probable que sus sistemas de back-end se comuniquen con la biblioteca Log4j a través de API. El software con este tipo de vulnerabilidad no necesita, de hecho, estar expuesto directamente a Internet para perjudicarnos. Además, si tus proveedores externos tienen aplicaciones web y software de back-end que ejecutan versiones vulnerables de Log4j, tu ecosistema podría verse expuesto.

¿Cómo solucionamos Log4Shell?

En Interactiv4 éramos conscientes de la gravedad de la situación, por lo que decidimos abordarla lo antes posible para proteger no solo a nuestra empresa, sino también a nuestros clientes de cualquier daño que Log4Shell pudiera causar.

Junto con nuestros partners de Teradisk, investigamos cómo esta vulnerabilidad podría llegar a afectarnos y llegamos a la conclusión de que un servicio que utilizamos llamado ElasticSearch (un motor de búsqueda que nuestros clientes usan en sus tiendas para brindar a los compradores con resultados de búsqueda relevantes), usaba Log4j. Necesitábamos evaluar la situación y actuar en consecuencia para evitar cualquier daño que esta situación pudiera ocasionar.

Para ello, y así proteger a nuestros clientes, procedimos a evaluar la situación y reaccionar como correspondiera, siguiendo los siguientes procedimientos con respecto a los servicios de ElasticSearch que se ejecutan en toda nuestra infraestructura:

- Si la versión era 5.x.x: los archivos «.cass» vulnerables debían eliminarse.

- Si la versión era 6.x.x: era necesario actualizar a la versión 6.8.21 o superior.

- Si la versión era 7.x.x: era necesario actualizar a la versión 7.16.1 o superior.

También se verificó el uso de Log4j en nuestros servidores Jenkins, y en este caso no fue necesario realizar ningún cambio. Por lo tanto, abordamos esta vulnerabilidad crítica lo más rápido que pudimos y nos protegimos a nosotros mismos y a nuestros clientes de Log4Shell. Ha quedado claro, entonces, que es absolutamente crucial abordar la ciberseguridad como uno de los principales temas de nuestro tiempo, ya que si se pasa por alto, puede comprometer no solo a nuestra propia empresa, sino también a la de nuestros clientes.